Как продлить пропуск в зону АТО?

Электронный пропуск для пересечения линии разграничения в Донецкой и Луганской областях, срок действия которого завершается, можно продлить на сайте реестра разрешений для перемещения граждан в районе проведения АТО. Об этом сообщается на сайте реестра.

Все, кто оформлял пропуск на сайте https://urp.ssu.gov.ua, за два месяца до окончания срока его действия, увидят в разделе «История подачи заявления» кнопку «Переподать». Новое электронное разрешение будет оформляться в течение 10 дней. Воспользоваться им можно через 3 дня после его получения. За это время данные о нем сохранятся в систему Государственной пограничной службы Украины.

Тем, кто не успел подать заявление на продление пропуска, придется подавать новое заявление.

Для продления срока действия ранее предоставленного разрешения необходимо осуществить следующие шаги:

1. Авторизоваться на ресурсе под своим логином и паролем.

2. В разделе «История заявлений» необходимо найти соответствующее заявление и нажать кнопку «Переподать».

Примечание:

— переподать заявление может только тот человек, который его зарегистрировал;

— кнопка «Переподать» активируется за 2 месяца до окончания срока действия разрешения;

— заявления, которые не были переподаны до окончания установленного срока действия разрешения, будут удалены.

3. Будьте внимательны при внесении личных данных и проверяйте их достоверность. Пользуйтесь всплывающими подсказками при оформлении.

4. Заявления, которые еще не прошли проверку, могут быть отредактированы только лицом, которое их вводило.

5. Использование не действительных атрибутов доступа больше 5 раз приведет к блокировке IP-адреса пользователя.

Новости Региона — 27 декабря 2016 7535Будем весьма признательны, если поделитесь этой новостью в социальных сетях

Действие цифровых рабочих пропусков автоматически продлили в Москве до 31 мая — Москва

МОСКВА, 12 мая. /ТАСС/. Все цифровые пропуска, ранее оформленные для рабочих поездок по Москве и действовавшие до 11 мая включительно, были автоматически продлены до 31 мая. Об этом сообщили ТАСС в пресс-службе департамента информационных технологий Москвы.

/ТАСС/. Все цифровые пропуска, ранее оформленные для рабочих поездок по Москве и действовавшие до 11 мая включительно, были автоматически продлены до 31 мая. Об этом сообщили ТАСС в пресс-службе департамента информационных технологий Москвы.

«Все рабочие цифровые пропуска, оформленные до 11 мая, автоматически продлены до 31 мая. Перед поездкой рекомендуем проверить действие своего цифрового пропуска на портале nedoma.mos.ru, а также убедиться, что к нему «привязан» корректный номер автомобиля или транспортной карты», — сказали в пресс-службе.

При этом порядок получения новых цифровых пропусков всех типов остается прежним. С 12 мая получить пропуск можно будет только онлайн на портале nedoma.mos.ru и по телефону Единой справочной службы правительства Москвы +7 (495) 777-77-77. Получить пропуск по SMS на номер 7377 больше нельзя.

Ранее сообщалось, что если срок действия рабочего пропуска истек 4 мая и не был продлен, то для поездок по городу необходимо оформить новый пропуск. Система оформления цифровых пропусков работает в штатном режиме. Сроки внесения сведений об автомобилях, транспортных и социальных картах в базы не изменились. Оформить цифровой пропуск необходимо не позднее, чем за пять часов до поездки.

Система оформления цифровых пропусков работает в штатном режиме. Сроки внесения сведений об автомобилях, транспортных и социальных картах в базы не изменились. Оформить цифровой пропуск необходимо не позднее, чем за пять часов до поездки.

Сотрудники организаций оформляют рабочие пропуска самостоятельно. Работодатели могут оформить пропуска для своих сотрудников только в случае, если посещение организации работниками временно ограничено в соответствии с действующей редакцией указа мэра Москвы №12-УМ. Для этого необходимо зайти на сайт i.moscow и ввести ИНН организации. Система выдаст инструкцию по оформлению пропусков для минимального числа сотрудников, присутствие которых на рабочем месте необходимо для обеспечения функционирования организации

Пропускной режим для поездок на транспорте действует в Москве с 15 апреля. С 22 апреля для проезда в городском общественном транспорте можно использовать только карты «Тройка», «Стрелка», месячный проездной или социальные карты жителя Москвы либо Подмосковья. Соблюдение режима при поездках на автомобилях контролируется в том числе дорожными камерами.

Соблюдение режима при поездках на автомобилях контролируется в том числе дорожными камерами.

Пропуска в зону ато продление

Продление пропуска в зону АТО

Чтобы переоформить разрешение на въезд в зону АТО, необходимо открыть портал https://urp.ssu.gov.ua/. На его странице требуется подать заявление на продление действующего пропуска посещения зоны АТО.

Пропускная система в зоне АТО

Пройдет 10 дней, и будет выписано новое электронное разрешение.

Въезд по новому пропуску можно осуществлять лишь через трое суток после его получения.

Пропуск выдается только на год. То есть, если он был получен в июле 2017 года, то в июле 2018 его необходимо продлить. Такое продление пропуска посещения зоны АТО разрешается проводить за два месяца до полного окончания времени его действия.

Другими словами, если до переоформления остается больше 60 дней, продление невозможно.

Вернуться к оглавлениюПродление в интернете

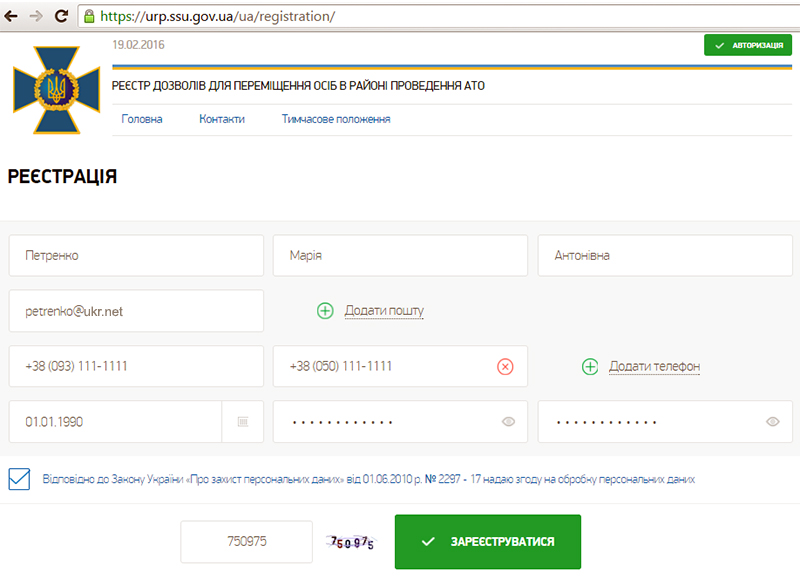

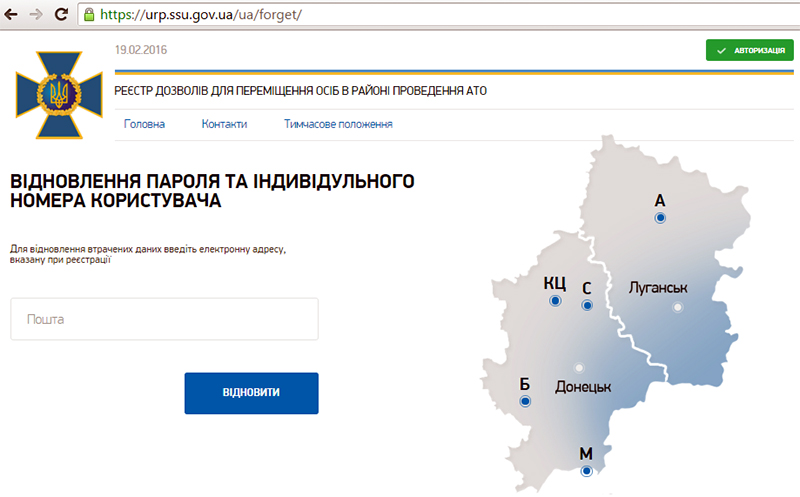

Продлить разрешение на посещение зоны АТО, если вы проходили оформление в интернете, возможно только с его помощью. Для этого нужно зайти на сайт, где выполняется оформление электронных пропусков. Для входа в аккаунт необходимо ввести логин. Пароль пишется только вручную. Копировать нельзя. Для подтверждения пишется проверочный код.

Для этого нужно зайти на сайт, где выполняется оформление электронных пропусков. Для входа в аккаунт необходимо ввести логин. Пароль пишется только вручную. Копировать нельзя. Для подтверждения пишется проверочный код.

Логином будет служить адрес электронной почты, который был указан при первой регистрации на портале. Затем нужно нажать кнопку «Відновити». Через небольшой промежуток времени на почту будет выслано письмо, в котором подробно описано, какие необходимо выполнить действия, чтобы возобновить пароль.

Когда авторизация будет пройдена, нужно открыть раздел «История подачи заявлений». Здесь можно будет увидеть все сделанные вами заявки. Разрешается написать 5 заявлений на разных лиц.

Если вы оформляли заявку на продление пропуска, так как уже осталось меньше двух месяцев до окончания времени его действия, в графе красным цветом загорится кнопка, с надписью «Переподати».

Полезно знать! Довольно часто такая кнопка появляется не в указанный срок. Ее можно будет увидеть, когда останется две недели, а не два месяца, как было указано. Волноваться не стоит, нужно просто подождать. Она обязательно появится.

Волноваться не стоит, нужно просто подождать. Она обязательно появится.

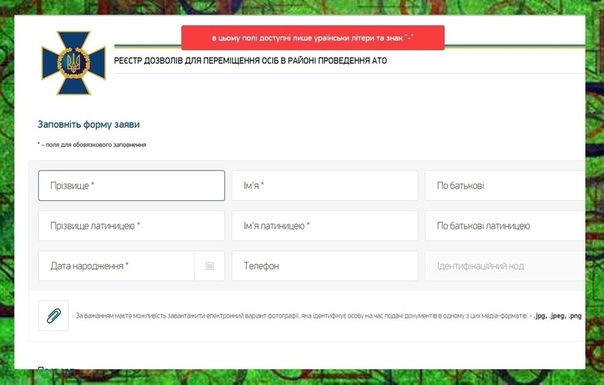

После нажатия на эту кнопку перед вами откроется страница регистрации пропуска. Если быть более точным, вы сможете увидеть раздел, в котором будет происходить корректировка написанной вами заявки. Иначе говоря, будут вноситься изменения в информацию, которую вы сообщили во время первой регистрации своего разрешения.

Оформление пропуска в зону АТО

Обычно все заполненные поля остаются без изменений, если, конечно, в этом нет большой необходимости. Убедившись в правильности всех данных, нужно отправить их для дальнейшей обработки.

Статус вашего заявления превратится «В обробцi». Вы увидите надпись с обещанием провести обработку вашего запроса за 10 дней. Никакой сложности в таких действиях не возникает. Все очень просто.

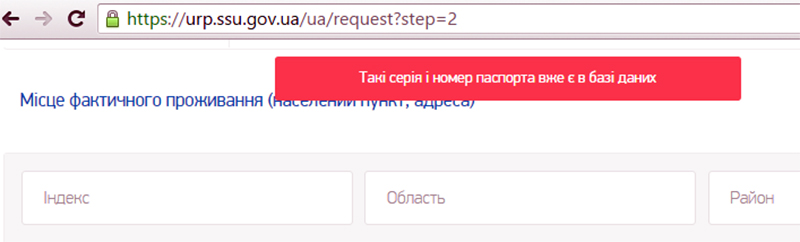

Иногда, когда вы сами пытаетесь продлить ваш электронный адрес, система может написать, что регистрация номера паспорта уже была пройдена. В этом случае нужно нажать кнопку: «Подать заявку». Откроется страница с вашими персональными данными. Кнопку «Далее» нажимать не нужно. Строка браузера заканчивается фразой «step=2». Достаточно изменить двойку на тройку и нажать «энтер». Заявка немедленно отправится в обработку.

Откроется страница с вашими персональными данными. Кнопку «Далее» нажимать не нужно. Строка браузера заканчивается фразой «step=2». Достаточно изменить двойку на тройку и нажать «энтер». Заявка немедленно отправится в обработку.

Полезная информация! Иногда кнопка появляется на экране, но она выглядит не активированной. После нажатия на нее, появляется сообщение системы, что возникла ошибка. Причина появления такой надписи связана с перегруженностью сервиса. Придется немного подождать и затем повторить операцию. Пройдет несколько дней, и все обязательно получится.

Вернуться к оглавлениюПродление пропуска с помощью третьих лиц

Если оформление разрешения вы делали не сами, а его срок скоро закончится, нужно попросить человека, занимавшегося оформлением пропуска, зайти в аккаунт и внести вашу заявку.

При отсутствии такой возможности придется подождать окончания срока действия пропуска, зарегистрироваться и открыть новый аккаунт. Это позволит подать заявление на получение пропуска. Иногда люди, которые платили за оформление электронного разрешения, сами продлевают пропуск, не обращаясь на сайт, но это происходит очень редко.

Иногда люди, которые платили за оформление электронного разрешения, сами продлевают пропуск, не обращаясь на сайт, но это происходит очень редко.

Когда срок действия полностью вышел, пропуск удаляется из истории. Однако его не стирают из базы данных СБУ. Чтобы подать новую заявку, необходимо обязательно удалить уже устаревший пропуск.

Вернуться к оглавлениюУдаление пропуска

Чтобы в 2019 году удалить пропуск, необходимо выполнить следующие операции:

- Написать заявление в письменном виде. Его нужно отправить в выбранную вами координационную группу. Текст заявления должен содержать просьбу провести удаление вашей заявки с указанием ее номера. Требуется описать причину удаления.

- Совместно с заявлением подается копия паспорта, ИНН, справка переселенца (только лицам, у которых она имеется).

- Написанное заявление необходимо отправлять заказным письмом, обязательно с уведомлением. Разрешается лично отнести ваше заявление в выбранную координационную группу.

Важно! Помните, что координационные группы не занимаются приемом писем, написанных в электронном виде.

Вернуться к оглавлениюОшибки

Чтобы исправить в пропуске сделанную ошибку, нужно обязательно представить письменное заявление в портал СБУ.

В 2019 году «Реестр разрешений на перемещение лиц в зоне АТО» претерпел несколько изменений. В него вошли дополнительные позиции:

- Появилось разрешение автоматически удалять из базы все заявления, которые не были «переподаны» заранее, пока не кончился срок электронного разрешения. Иными словами, чтобы второй раз зарегистрировать пропуск, не требуется повторная регистрация на сайте.

- Список документов для оформления электронного пропуска стал намного больше. В него вошли:

- Украинский паспорт.

- Загранпаспорт.

- Вид на ПМЖ.

- ID карта.

Теперь удаление заявок и личных данных можно делать самостоятельно, не прибегая к услугам координационных центров.

Важно! Оформление нового пропуска и его переоформление происходит бесплатно.

Электронный пропуск в зону АТО: продление, аннулирование, нюансы

Для пересечения линии разграничения в районе проведения АТО в Донбассе необходимо иметь электронное разрешение для перемещения через линию разграничения.

Юрист «Восток-SOS» Татьяна Петрова рассказала Инфо-Порталу о некоторых нюансах, которые возникают при оформлении и переоформлении электронных пропусков.

Как известно, для оформления пропуска необходимо зарегистрироваться на сайте СБУ — https://urp.ssu.gov.ua/ (при регистрации на сайте необходимо указывать адрес электронной почты (все кроме mail.ru и yandex.ua).

Лицам, у которых в разрешении допущена ошибка в анкетных данных или которым по каким-то причинам пропуск не нужен, необходимо аннулировать пропуск.

По словам юриста, аннулировать свой пропуск можно в координационной группе исключительно лично с предоставлением паспорта и ИНН.

За два месяца до окончания срока действия пропуска появляется возможность продлить срок действия пропуска (в личном кабинете появляется кнопка красного цвета “Переподати”) и заканчивается такая возможность на следующий день после окончания срока действия пропуска.

«Лицам, срок действия разрешения которых истек, и заявка на продление пропуска подана не была, необходимо удалить свои данные из базы. Удаление данных из базы СБУ возможно только при обращении в координационные центры и группы СБУ по указанным на сайте адресам и телефонам», — отметила юрист.

Поданные заявки на удаление из базы СБУ обрабатываются в течение 1-3 рабочих дней. Проверить можно путем подачи заявки на сайте.

Если при вводе анкетных данных появляется красная кнопка с фразой “такие серия и номер паспорта есть в базе данных”, значит предыдущая информация еще не удалена.

После подачи заявки на оформление электронного разрешения на перемещение в районе проведения АТО, необходимо дождаться установления статуса “Оформлено”, который появляется автоматически в течение 10 рабочих дней. Пропуск оформляется на год.

Тем гражданам, кому пропуск необходим срочно, необходимо обратиться в координационные группы и центры лично или через представителя, предъявив документы, подтверждающие уважительность причин срочного выезда (смерть близких родственников, тяжелая болезнь, инвалидность и т. п.), такие заявления рассматриваются в течение суток.

п.), такие заявления рассматриваются в течение суток.

Телефоны по которым можно связаться для удаления данных из базы:Великая Новоселовка 097 258 38 47, 050 848 69 35

Координационный центр г. Краматорска 068 351 09 63Координационная группа в Старобельске — 066 092 36 04; 096 243 84 02; 066 897 50 81 или 095 751 98 90

Лично или через представителя можно также обратиться в координационные группы Бахмута и Мариуполя.

Кроме того, по словам Петровой, в КПВВ «Майорск» можно оставить письменное заявление об удалении разрешения из базы данных с копиями паспорта у представителя координационной группы СБУ. Такие заявления будут перенаправлены в г. Бахмут для последующей обработки.

Юристы “Восток-SOS” также могут оказать бесплатную помощь в оформлении электронных пропусков. К ним можно обратиться по телефонам: (068) 664 21 04; (099) 297 64 34; (068) 664 21 07; (099) 297 64 07.

Как продлить свой пропуск, если у тебя аккаунт на mail.ru? • Восстановление Донбасса

С введением пропускной системы сайт регистрации электронных пропусков в зону АТО довольно часто работал не стабильно. Связано это было с количеством желающих оформить электронные пропуска для въезда/выезда из неподконтрольной территории и, конечно же, с недостаточной оперативностью работы серверов сайта.

Связано это было с количеством желающих оформить электронные пропуска для въезда/выезда из неподконтрольной территории и, конечно же, с недостаточной оперативностью работы серверов сайта.

За три года работы сайта технические недочеты устранили. Теперь сайт регистрации электронных пропусков работает более менее стабильно, но с принятием Указа Президента Украины от 15.05.2017 №133 «Про рішення Ради національної безпеки і оборони України від 28 квітня 2017 року «Про застосування персональних спеціальних економічних та інших обмежувальних заходів (санцій)» в работе сайта появились изменения.

С июня 2017 года Служба безопасности Украины запретила использовать почту «Яндекс» и «Mail.ru» при регистрации аккаунтов для оформления электронных пропусков. СБУ направило соответствующее письмо с просьбой к Интернет ассоциации Украины проинформировать украинских провайдеров и «провести разъяснительную работу с регистраторами доменных имен во избежание ущерба информационной безопасности Украины», — говорится в письме.

Также в письме, составленном департаментом СБУ говориться, что нарушения были выявлены и среди владельцев украинских доменных имен «ua», «укр» и «gov.ua». Примечательно, что владельцами почт на доменном имени «gov.ua» являются государственные служащие Украины.

В письме, которое опубликовала Интернет ассоциация Украины говорится, что «с целью недопущения нанесения ущерба информационной безопасности Украины», использование российских почтовых сервисов при регистрации и управлении доменными именами теперь ограничено.

То есть, с июня 2017 года пользователь не сможет зарегистрировать новый аккаунт на сайте регистрации пропусков на адрес почты «Яндекса», «Рамблер» или «Mail.ru». Также на эти почты не будут приходить уведомления с сайта пропусков при попытках восстановления пароля.

Старые аккаунты продолжают работать

Все зарегистрированные до июня 2017 года аккаунты через почты «Яндекс», «Рамблер» и «Mail.ru» на сайте пропусков в зону АТО продолжают работать. Пользователь, как и раньше, может заходить в свой аккаунт на сайте СБУ, где зарегистрирован его пропуск, но продлить пропуск с этого аккаунта уже не возможно. По истечению срока действия пропуска (или последнего действующего пропуска в этом аккаунте), аккаунт будет удален. Поэтому, чтобы снова подать документы на пропуск в зону АТО, следует создать новый аккаунт, который не будет привязан к почтам «Яндекс», «Рамблер» и «Mail.ru».

Пользователь, как и раньше, может заходить в свой аккаунт на сайте СБУ, где зарегистрирован его пропуск, но продлить пропуск с этого аккаунта уже не возможно. По истечению срока действия пропуска (или последнего действующего пропуска в этом аккаунте), аккаунт будет удален. Поэтому, чтобы снова подать документы на пропуск в зону АТО, следует создать новый аккаунт, который не будет привязан к почтам «Яндекс», «Рамблер» и «Mail.ru».

Что делать тем, кто потерял свой пароль от аккаунта привязанном к почте «Яндекс», «Рамблер» и «Mail.ru»?

Восстановить пароль к этому аккаунту вам не удастся, так как уведомления с сайта пропусков не приходят на почты «Яндекс», «Рамблер» и «Mail.ru». Чтобы узнать срок действия вашего пропуска, следует звонить в один из координационных центров Донецкой или Луганской области (зависит от того, в какую область вы оформляли пропуск).

После того, как вы назовете серию и номер своего паспорта, в координационном центре вам должны сообщить срок действия вашего пропуска. По истечению действия пропуска, вы можете создать новый аккаунт (непривязанный к почтам «Яндекс», «Рамблер» и «Mail.ru») и снова внести свои данные в таблицу для оформления пропуска. Если же вы будете пытаться зарегистрировать свой новый пропуск, в то время как ваш старый пропуск продолжает действовать, то сайт покажет вам уведомление, в котором буде написано: «Ці данні вже існують на сайті». Поэтому регистрируем новый пропуск после истечения срока действия предыдущего.

По истечению действия пропуска, вы можете создать новый аккаунт (непривязанный к почтам «Яндекс», «Рамблер» и «Mail.ru») и снова внести свои данные в таблицу для оформления пропуска. Если же вы будете пытаться зарегистрировать свой новый пропуск, в то время как ваш старый пропуск продолжает действовать, то сайт покажет вам уведомление, в котором буде написано: «Ці данні вже існують на сайті». Поэтому регистрируем новый пропуск после истечения срока действия предыдущего.

К сожалению, существует еще одна значительная проблема, о которой я должен сказать. Дозвонится в координационные центры Донецкой области почти не реально. Телефоны, которые указаны на сайте СБУ либо отключены, либо сбрасывают сигнал вызова при первых же попытках. Кстати, мои попытки не увенчались успехом. Видео об этом ниже. Жителям Луганской области с координационным центром повезло больше, чем жителям Донецкой области. Несмотря на то, что в Луганской области работает всего один координационный центр (в Донецкой обл. – 4 центра), его телефоны всегда включены.

– 4 центра), его телефоны всегда включены.

Блог является видом материала, который отражает исключительно точку зрения автора. Сайт «Восстановление Донбасса» не несет ответственности за достоверность и толкование приведенной информации и выполняет исключительно роль носителя.

- Mail.ru, АТО, Донецкая область, Луганская область, оформить пропуск, продлить пропуск, пропуск, пропуск в зону АТО, Рамблер, реестр пропусков, сайт СБУ, СБУ, Яндекс

Пропуск СБУ: продление, удаление, восстановление, комментарии

Электронный пропуск в зону АТО выдается службой безопасности Украины. Чтобы оформить данный документ нужно пройти процедуру регистрации, авторизации, а в последствии и заполнение анкетных данных на сайте – urp.ssu.gov.ua. Более подробно о процессе регистрации читайте в этой статье. Сегодня же мы поговорим о том, как продлить пропуск и восстановить возможность посещать зоны антитеррористических операций.

Продление

youtube.com/embed/_hXMql_LZ5A?feature=oembed»/>

Происходит также на том же портале. Продление происходит на период 1 года. Продление можно оформить только за 1 день – 2 месяца до окончания и раньше этого сделать невозможно.

- Подать заявку на продление пропуска можно через сайт службы безопасности Украины (СБУ) – urp.ssu.gov.ua.

- Авторизуемся в личном кабинете, используя логин и пароль, который вы получили ранее. Если пароль вы забыли, то можно его восстановить, для этого нажимаем на кнопку – «Забули логін чи пароль?». Далее на электронную почту придет другой пароль для входа.

- Переходим по ссылке «Історія подачі заяв».

- Если срок уже подходит, то автоматизированная система сама попросит продлить срок. И на экране должно быть видно кнопочку – «Переподати». Не всегда она появляется за 60 дней до окончания и иногда она может задержаться и появится за 14 или даже за 7 дней.

- Далее ваша задача проверить все данные и внести изменение, если это необходимо.

Например, вы будете посещать другие зоны. Просто выделите необходимые. Или вы поменяли паспорт или другие документы. Все данные нужно внести по актуальности на сегодняшний день, так как по ним вы будете проезжать в зону АТО.

Например, вы будете посещать другие зоны. Просто выделите необходимые. Или вы поменяли паспорт или другие документы. Все данные нужно внести по актуальности на сегодняшний день, так как по ним вы будете проезжать в зону АТО. - Далее появится стандартное окно с надписью, что рассмотренная заявка будет готова и рассмотрена в течение 10 дней.

- Статус можно смотреть в той же истории, нажав на номер заявки. После получения разрешений для перемещения в зонах АТО срок действия его будет также 12 месяцев.

Удаление

Очень часто некоторые граждане обращаются за помощью в компании и организации, которые занимают оформление пропусков. Если срок пропуска подходит к концу, то нужно обратиться к тем же лицам или попросить удалить старый пропуск из реестра. В противном случае переоформить будет куда сложнее, так как старый пропуск никуда не девается и остается в базе данных, а для повторной регистрации его нужно удалить.

- Пишется заявление с просьбой удалить пропуск.

Обязательно указывается причина. Лучше написать более подробно.

Обязательно указывается причина. Лучше написать более подробно. - К письму нужно прикрепить копии: справки переселенца (если такая присутствует), национального паспорта, ИНН.

- Далее письмом высылается по почте по адресу. Адрес можно взять в разделе «Контакти» на том же сайте. Если есть вопросы, то можно позвонить по номерам, которые также указаны в этом разделе. Для более быстрого эффекта лучше отправить заказным письмом.

Телефоны горячей линии СБУ

| Зона | Телефоны |

| ВЕЛИКА НОВОСІЛКА | 097 258 38 47 050 848 69 35 |

| КРАМАТОРСЬК | 068 351 09 63 |

| МАРІУПОЛЬ | 097 010 94 25 063 658 63 97 |

| СТАРОБІЛЬСЬК | 066 092 36 04 095 751 98 90 066 897 50 81 096 243 84 02 |

| БАХМУТ | 093 894 76 91 099 283 45 37 096 408 46 27 |

Просьба

Дорогие читатели, пишите свои вопросы в комментариях, и мы постараемся на них ответить. Также пишите свой опыт пересечения зон АТО. Какие были проблемы? Какие документы требовании на КПП? А также расскажите общую ситуацию на данных территориях.

Также пишите свой опыт пересечения зон АТО. Какие были проблемы? Какие документы требовании на КПП? А также расскажите общую ситуацию на данных территориях.

Пропуск в зону АТО / ООС становится бессрочным: Что важно знать — С 28 марта.

С сегодняшнего дня, 28 марта, электронные разрешения (пропуска в зону АТО / ООС) для перемещения через линию разграничения становятся бессрочными. Об этом сообщается на сайте электронного сервиса СБУ «Реестр разрешений для перемещения лиц через линию соприкосновения в границах Донецкой и Луганской областей».

Так, заявления, которые будут поданы с 28.03.2019, вступают в срок действия «без ограничения срока действия».

Заявления, которые переподаются с 28.03.2019, вступают в срок действия «без ограничения срока действия».

Заявления, которые уже поданы и обработаны до 28.03.2019, имеют срок действия 1 год. После окончания срока действия, их можно будет вновь переподать со сроком действия «без ограничения срока действия».

Как сообщается, для продления срока действия ранее предоставленного разрешения необходимо осуществить следующие шаги:

- авторизироваться на ресурсе под своим логином и паролем;

- в разделе «История поданных заявлений» («Історія поданих заяв») найти соответствующее заявление и нажать «Переподати» и, руководствуясь подсказками, вновь представить заявление, скорректировав (при необходимости) личные данные. Важно: переподать заявление может только лицо, которое его зарегистрировало;

- кнопка «Переподати» активируется за 2 месяца до окончания срока действия разрешения;

- заявления, которые не были переподаны до истечения установленного срока действия разрешения, будут удалены.

«Будьте внимательны при внесении личных данных и проверяйте их достоверность! Пользуйтесь всплывающими подсказками при оформлении», – подчеркивается в сообщении.

Отмечается, что заявления, которые еще не прошли проверку, могут быть отредактированы только лицом, которое их вводило.

«Использование недействительных атрибутов доступа более 5 раз приведет к блокированию IP-адреса пользователя», – говорится в сообщении.

Как сообщалось ранее, восстановить аккаунт в базе электронных пропусков СБУ («Реестр разрешений для перемещения лиц в районе проведения АТО»), который был привязан к российскому ящику электронной почты, невозможно.

Как продлить срок действия пропуска в зону АТО?

С 2015 года на Донбассе действует электронная пропускная система пересечения линии разграничения. Чтобы оформить пропуск достаточно зарегистрироваться на сайте сервиса СБУ и подать заявку там, а спустя год пропуск придется продлевать.

TGorlovka составила подробную инструкцию по продлению электронного пропуска для проезда через КПВВ на Донбассе.

Читайте также: Как оформить бесплатно пропуск в зону АТО? →

Как продлить пропуск на сайте СБУ?

Если вы подавали заявку на получение пропуска через сайт СБУ, продлевать его нужно в том же аккаунте с теми же логином и паролем. Не пробуйте зарегистрироваться заново — пропуск уже закреплен за старым аккаунтом и на новом его не найти.

Не пробуйте зарегистрироваться заново — пропуск уже закреплен за старым аккаунтом и на новом его не найти.

Обратите внимание! Если ваш аккаунт был зарегистрирован на e-mail от Яндекса, Mail.ru или «Рамблера», у вас не получится продлить пропуск.

Продление и оформление пропусков доступны на сайте СБУ — https://urp.ssu.gov.ua/.

В случае, если вы забыли логин или пароль, попробуйте поискать его на почте — СБУ после регистрации высылает и логин, и пароль на электронный ящик. Если там найти ничего не удалось, придется восстановить пароль с помощью формы на сайте.

Чтобы найти письмо в почте, воспользуйтесь поиском по отправителю. Письма о регистрации приходят с [email protected]. Письмо от СБУ с данными для авторизации. Высылается при регистрации.

После входа перейдите в раздел «Історія подачі заяв» (История подачи заявлений), где будут указаны все пропуска, оформленные на этом аккаунте.

Рядом с пропусками, срок действия которых заканчивается в течение двух месяцев, должна появится кнопка «Переподати» (Переподать).

В личном кабинете на сайте СБУ должна появится кнопка «Переотправить».Нажмите на нее, после чего данные будут отправлены в СБУ для повторного рассмотрения заявления.

Заявления рассматривают за две недели, но чаще гораздо быстрее. Это зависит от загруженности сотрудников Службы безопасности.

Когда пропуск будет продлен, вы увидите статус «Оформлено» (Оформлено).

Ответы на частые вопросы

У меня возникли проблемы / пропуск не продлевается / есть вопрос. Что делать?

Нужно звонить в координационный центр. Только там могут решить любую вашу проблему с продлением или оформлением пропуска. Актуальные контакты есть на сайте сервиса пропусков.

Через какое время после продления можно ехать на КПВВ?

Как только вы нажимаете на кнопку «Переподати» (Переподать), информация о вашем пропуске удаляется из базы данных на КПВВ и пересечь линию разграничения вы не сможете пока пропуск не будет продлен.

Если пропуск уже проверили и продлили, у него изменился статус, то ехать можно сразу.

Я зашел в свой старый аккаунт и не нашел там пропуск. Что это значит?

Значит, что у вашего старого пропуска уже завершился срок действия и он был полностью удален из базы данных СБУ. Теперь вам нужно снова подать заявку на новый пропуск и дождаться, пока его проверят.

С нашей очень подробной инструкцией по получению пропуска через сайт СБУ, можно ознакомится здесь.

Можно ли распечатать заявку / номер заявки и показать на КПВВ?

Нет. Даже если у вас раньше был пропуск и вы подали заявку на его продление, наличие номера заявки или распечатки из личного кабинета вам ничего не даст. Сотрудники КПВВ могут пропустить вас на свой страх и риск, но их действия будут незаконными.

Материал обновлен 25 мая 2017 года.

Вопросы по продлению пропусков можно задать в комментариях.

Проверить пропуск в зону АТО: инструкция

Содержание статьи

Практически сразу после начала боевых действий на востоке Украины была введена пропускная система для жителей Донбасса. С июня 2015 года справки, которые ранее оформлялись для прохождения пропускного пункта, было решено заменить на пропускной документ. Разберемся, как и где его оформить, нужно ли продлевать и так ли это просто сделать.

Пропуск в зону АТО: описание, кому нужен

Утвержденный СБУ «Временный порядок» контролирует пересечение лиц, легковых автомобилей и других транспортных средств, в том числе грузовых авто, на территорию самопровозглашенных республик (въезд) и из нее (выезд) граждан Украины и иммигрантов (лиц без гражданства). Разрешено пересекать линию разграничения, предъявив паспорт гражданина Украины, загранпаспорт или биометрический паспорт (ID), также обязательно наличие пропуска. Он оформляется на специально разработанном веб-ресурсе Службы безопасности Украины (СБУ) urp.ssu.gov.ua. На этой странице заявитель может сам оформить пропускной документ, заполнив заявку (анкету) в установленной единой форме, а также отследить его готовность. Важно подумать о его наличии задолго до поездки, чтобы данные о человеке уже были в базе.

С 30-го апреля 2019 антитеррористическая операция (АТО) была изменена на операцию объединенных сил (ООС).

Отметим, что пропуск не оформляется для въезда на территорию городов, сел и других населенных пунктов, которые находятся вдоль линии разграничения.

Если граждане Украины желают проехать на территории ДНР или ЛНР не оформляя пропуск, то это можно сделать через Российскую Федерацию и вернуться таким же образом. Если граждане России желают побывать на территории самопровозглашенных республик, то пропуск тоже не требуется, вполне достаточно показать паспорт РФ.

Продление пропуска в зону АТО

Ряд действий для продления пропуска:

- Зайти в реестр пропусков на сайте СБУ.

- Пройти авторизацию.

- Перейти в раздел «История поданных заявок».

- Выбрать нужную заявку.

- Напротив заявки нажать на красную кнопку «Переподать». Эта возможность появляется чаще всего за 14 дней до окончания его срока действия, хотя на сайте написано, что за 60 дней.

- Перепроверить всю указанную информацию (если требуется, подкорректировать) и, следуя подсказкам, продлить пропуск.

Если пропуск в СБУ изготавливался не лично, а третьим лицом, то нужно обратиться к нему.

Действие пропуска в зону АТО: сроки

До 28 марта 2019 года пропуска продлевали каждый год. Теперь они являются бессрочными, поэтому дата окончания действия не указывается. Так, заявления, которые подаются с указанной датой, будут иметь срок «без ограничения срока действия». Такой же статус и у заявок, которые уже подали, и их одобрили до 28 марта 2019 года.

Подать заявку на пропуск через сайт СБУ

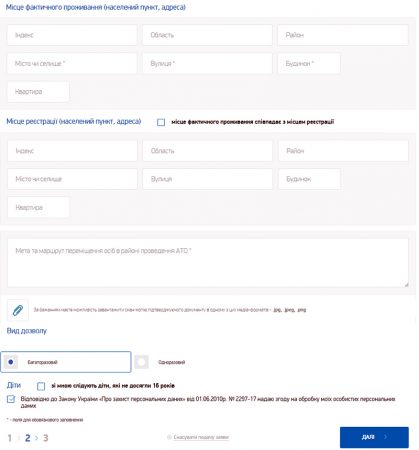

Перечень необходимых операций для подачи заявки на пропуск:

- Написать в строке поиска «Пропуск в зону АТО».

- Выбрать сайт urp.ssu.gov.ua.

- Нажать на кнопку «Регистрация».

- Открывается анкета, в которой следует указать на украинском языке ФИО, почту, число, месяц и год рождения и придумать пароль. Поставить галочки (показано на фото) и нажать «Зарегистрироваться».

Отметим, что не все электронные почты можно использовать. Запрещены почтовые сервисы Yandex, Mail, Rambler и др. Если их указать, то письмо с данными для аккаунта не придет. Поэтому лучше воспользоваться почтой с украинским доменом, к примеру, Gmail.com, i.ua.

- На указанную почту приходит письмо, в нем написаны данные для входа: логин и пароль (указывался при регистрации).

- Далее авторизуемся на сайте. Ставим галочку «Я не робот», вводим капчу и жмем «Войти».

- Нажимаем на «Подать заявку».

- Нужно выбрать «Я гражданин Украины» либо «Я иностранец или лицо без гражданства». Мы рассматриваем первый вариант, поэтому выбираем его и нажимаем «Далее».

- Заполняем поля, которые отмечены звездочкой. Желательно включить украинскую раскладку клавиатуры и все заполнять на украинском. Чтобы не допустить ошибок, нужно тщательно сверять данные паспорта гражданина Украины и идентификационный код.

- Можно дополнительно указать данные того, кто может подтвердить вашу личность. Нажать «Далее».

- Перепроверяем правильность заполненных полей и нажимаем «Подать».

- Появляется уведомление, что заявку рассмотрят в течение 10 дней. СБУ проверяет действительность указанных данных.

- Напротив заявки стоит статус «В обработке».

- Примерно через 10 дней можно проверить действие пропуска через сайт СБУ. Пройти авторизацию на сайте, кликнуть на раздел «История подачи заявок» и найти соответствующую заявку. Если она прошла проверку, то ее статус будет «Оформлен».

Отметим, что на один аккаунт можно регистрировать 5 заявок для разных людей.

Пропуск в зону АТО для иммигрантов

Иммигрант также заполняет на сайте анкету. Заявку одобрят, если:

- проживают на территории Украины и самопровозглашенных республик родственники или члены семьи, что можно подтвердить с помощью документов;

- на территории Украины и самопровозглашенных республик похоронены родственники или члены семьи, что можно документально подтвердить;

- на территории Украины и самопровозглашенных республик кто-то из родственников или членов семьи умер, что можно подтвердить документами;

- необходимо принять участие в мероприятиях, связанных с урегулированием конфликта или с гуманитарной миссией, о чем предварительно нужно согласовать или ходатайствовать с МИД.

Также пропуск выдадут, если необходимо выполнить дипломатическую и консульскую функцию (сюда включается и работа международных организаций, в состав которых входит Украина), о чем предварительно нужно согласовать или ходатайствовать с МИД.

Оформление нового пропуска по окончании срока старого

Оформить новый пропуск, если окончился срок старого, достаточно просто. Сначала необходимо позвонить по телефону (указан в разделе «Контакты»), чтобы данные были полностью удалены из базы. Затем авторизоваться на сайте или заново зарегистрироваться. Далее выполнить все пункты, которые изложены выше (в инструкции).

Способы проверки пропуска в зону АТО

Несложный способ проверки пропусков (перейти на сайт СБУ):

- Зайти в реестр пропусков в зону АТО (на сайтssu.gov.u).

- Авторизоваться.

- Нажать на раздел «История подачи заявок».

- Выбрать необходимый пропуск.

- Если он готов, то напротив него будет надпись «Оформлено».

Есть еще способ проверить пропуск: позвонить по одному из телефонов (указаны в разделе «Контакты) в координационный центр, которые функционируют на подконтрольной территории. Сотрудники данных центров имеют доступ к реестру электронных пропусков в зону АТО. Недостаток этого варианта проверки: сложно дозвониться.

Общественная инициатива Александра Клименко

Украинским предпринимателем и политиком, лидером партии «Успешная Украина» Александром Клименко в октябре 2014 года была организована общественная инициатива под названием «Восстановление Донбасса». Данный проект создан для объединения тех, кому небезразлична судьба региона. Инициатива по восстановлению Донбасса включает в себя поиски решения конфликта, помощь жителям региона, развитие края, поэтому в ее рамках организован фонд «Донбасс».

Удаление электронного пропуска из реестра разрешений

Если есть необходимость удалить пропуск, то нужно позвонить в координационный центр (номера находятся на официальном сайте СБУ во вкладке «Контакты»). Удалят пропуск, если он просрочен.

Другой способ: написать на почту координационной группы [email protected]. Пропуск исчезнет из базы, если его срок закончился.

Третий способ: подать письменное заявление на любом КППВВ, либо отправить его почтой. К заявлению нужно прикрепить копии паспорта, ИНН, справку переселенца (при ее наличии). В заявлении обязательно указывается причина, почему удаляется пропуск, его номер.

Если в одобренной заявке допустили ошибку или необходимо его восстановить, то действия аналогичны удалению.

Также возможно удалить пропуск через посредников. Они за установленную плату оформляют, продлевают, аннулируют пропуска.

Возникающие проблемы при оформлении пропуска в зону АТО

Иногда возникают проблемы во время оформления пропуска на официальном сайте СБУ. Самые распространенные:

- Сайт «подвисает» или идут технические работы, поэтому несколько дней люди не могут зайти в свой аккаунт и совершить необходимые действия.

- Дозвониться в координационный центр бывает проблематично. Мало того, что линии постоянно заняты, так на неподконтрольных территориях не работают такие операторы как «Киевстар», «Лайф». Случаются перебои и с «Водафоном».

- Невозможна регистрация аккаунта на запрещенные украинской властью российские сайты: «Яндекс», «Рамблер», «Майл» и другие.

- В анкете указывается действующий телефонный номер. Пока это формальность, но если писать номера операторов неподконтрольных территорий («Феникс», «Лугаком»), то вряд ли такая заявка будет одобрена СБУ.

Также заявку не одобрят, если данные личности находятся на сайте «Миротворец».

Электронные пропуска | Денежные переводы, обмен электронных денег.

ЭЛЕКТРОННЫЙ ПРОПУСК: ПРЕДОСТАВЛЯЕМ ПОЛНЫЙ СПЕКТР УСЛУГ

– ДОСРОЧНОЕ ПРОДЛЕНИЕ (за 2 месяца до окончания срока действия) – выполняется от 6 до 14 дней.

– СРОЧНОЕ ОФОРМЛЕНИЕ – выполняется за 30 минут в будний день; 3-4 часа в выходной.

– УСКОРЕНИЕ поданной заявки – выполняется от 30 минут до 3-х часов.

– Продление БЕЗ ЛОГИНА, ПАРОЛЯ и НОМЕРА ЗАЯВКИ – выполняется от 6 до 14 дней.

– Удаление блокировки “Такие серия и Номер есть в базе” (если пропуск просрочен или осталось 2 месяца до окончания срока действия) – выполняется от 30 минут до 2-х часов.

– Удаление отказанных или зависших заявок заявок из базы данных пограничников – выполняется от 2 до 4 дней.

– Можем восстановить утерянные ЛОГИН и ПАРОЛЬ – выполняется от 30 минут до 2-х часов.

– Узнаем срок действия вашего пропуска – выполняется от 30 минут до 2-х часов.

– Обычный пропуск (если не было пропуска раньше, или старый не висит в базе данных) – выполняется от 5 до 14 дней.

– Исправление ошибок в уже оформленном пропуске – выполняется от 2 до 4 дней.

Выберите услугу:

(Заполняйте на украинском языке)

Обычный пропуск (без логина и пароля)

Обычный пропуск (с логином и паролем)

Досрочное продление (за 2 месяца до окончания срока действия)

Срочное оформление пропуска за несколько часов

Ускорение уже поданной заявки

Продление пропуска без логина, пароля и номера заявки

Удаление блокировки «Такие серия и номер есть в базе»

Оформление пропуска при блокировке «Такие серия и номер есть в базе» (без логина и пароля)

Оформление пропуска при блокировке «Такие серия и номер есть в базе» (с логином и паролем)

Удаление отказанных или зависших заявок из базы данных пограничников

Восстановить утерянные логин и пароль

Узнать срок действия вашего пропуска

Исправление ошибок в уже оформленном пропуске

Все услуги оказываются по полной предоплате.

Заявки по пропускам выполняются с 9:00 до 20:00.

При оплате на WebMoney необходимо добавить в комментарий к переводу:

«Номер заявки: 384» (полностью)

Это обязательно!

Также есть возможность оплаты на карту ПриватБанка, ее номер дается по требованию клиента.

Электронный пропуск: оформление, переоформление, срочный

В нелегкое для жителей региона время наша организация предоставляет возможность оформить СБУ пропуск для каждого жителя Донбасса. Почему многие клиенты нам доверяют? Потому что мы предоставляем услуги уже 3 года. Очень часто сайт СБУ пропуска в зону АТО недоступен из-за чего у многих жителей возникают не только моральные, но и критические проблемы.

Мы оказываем поддержку, когда клиенты обращаются к нам не только с потребностью сделать пропуск, но также оформляем срочный электронный пропуск в зону АТО всего за несколько часов! Для заказа услуги в вашем городе позвоните по номерам вверху сайта.

Напоминаем: ни один пункт пропуска не позволит вам пересечь границу без наличия в реестре пропусков ваших данных.

Также мы поможем продлить пропуск, в случае если истек срок старого – можем удалить, для каждого жителя.

Как это работает:

Вы заполняете форму заявки, отправляете. После отправки вам будут доступны реквизиты для оплаты (оплачивать можно со своего электронного кошелька или с терминала самообслуживания). После оплаты вы пишите или звоните нам, сообщаете что оплатили и называете ФИО и время когда произвели оплату (чтобы мы поняли что заявка оплачена). После заявка выполняется.

Фактическое снижение оборачиваемости Проверка

Для двухнедельного курса JobKeeper с 28 сентября 2020 года вам необходимо будет пройти тест на фактическое снижение текучести кадров.

Проверить фактическое снижение текучести кадров можно двумя способами:

Существует также модифицированный базовый тест для групповых трудовых организаций-работодателей.

Как правило, предприятия будут использовать базовый тест, основанный на обороте GST. Альтернативный тест доступен для некоторых случаев, когда обычный период сравнения не подходит.Есть восемь случаев, когда вы можете использовать альтернативный тест.

Фактический тест на снижение текучести аналогичен исходному тесту на снижение текучести, однако есть некоторые ключевые отличия:

- Это нужно делать только для определенных кварталов.

- При расчете оборота по налогу на товары и услуги вы должны использовать фактические продажи, произведенные в соответствующем квартале, а не прогнозируемые продажи.

- Вы должны распределить продажи по соответствующему кварталу таким же образом, как если бы вы сообщали об этих продажах в конкретный отчет о бизнес-деятельности (BAS).Это либо кассовая, либо безналичная основа учета.

- Организации, зарегистрированные для GST и не изменившие методы учета , могут использовать только метод учета, который они используют при заполнении BAS, .

- Особые правила применяются к организациям, которые изменили методы учета или зарегистрировались для GST, или не зарегистрированы для GST. Для получения дополнительной информации см. Методы учета, позволяющие определить, когда вы производите поставку.

Проверка фактического снижения текучести кадров должна быть удовлетворена, чтобы иметь право на оба периода продления JobKeeper:

- Расширение 1 — с 28 сентября 2020 г. по 3 января 2021 г.

- Расширение 2 — с 4 января 2021 года по 28 марта 2021 года.

Расширение JobKeeper с 1 по 28 сентября 2020 г. по 3 января 2021 г.

Проверка фактического снижения оборачиваемости выполняется для расширения 1, когда ваш текущий оборот GST за квартал, заканчивающийся 30 сентября 2020 года (июль, август и сентябрь), снизился на указанный процент дефицита (15%, 30% или 50%). ) по сравнению с вашим текущим оборотом GST за квартал, закончившийся 30 сентября 2019 года.

Если квартал, заканчивающийся 30 сентября 2019 года, не является подходящим периодом для сравнения, вы можете использовать альтернативный тест.

Расширение JobKeeper 2 — с 4 января 2021 г. по 28 марта 2021 г.

Проверка фактического снижения оборачиваемости выполняется для расширения 2, когда ваш текущий оборот GST за квартал, заканчивающийся 31 декабря 2020 года (октябрь, ноябрь и декабрь), снизился на указанный процент дефицита (15%, 30% или 50%). ) по сравнению с вашим текущим оборотом GST за квартал, закончившийся 31 декабря 2019 года.

Если квартал, заканчивающийся 31 декабря 2019 года, не является подходящим периодом для сравнения, вы можете использовать альтернативный тест.

См. Также:

Спад в тестах текучести | Налоговое управление Австралии

На этой странице:

Какой тест применять

Требуемый тест на снижение текучести кадров зависит от:

- , в какой период JobKeeper вы подаете тест, и

- независимо от того, являетесь ли вы новым или существующим участником.

JobKeeper исходный период

На этот период — с 30 марта 2020 года по 27 сентября 2020 года — вы должны выполнить только первоначальный тест на снижение оборачиваемости.

Периоды продления JobKeeper

С 28 сентября 2020 года начинается продление JobKeeper. Есть два периода продления:

- Расширение 1 — с 28 сентября 2020 г. по 3 января 2021 г.

- Расширение 2 — с 4 января 2021 г. по 28 марта 2021 г.

Существующий участник

Если вы являетесь действующим участником — зарегистрированным в схеме оплаты JobKeeper до 28 сентября 2020 года — вы уже выполнили первоначальный тест на снижение текучести, и вам не нужно удовлетворять его снова.Однако, чтобы продолжать иметь право на выплаты JobKeeper в периоды продления — с 28 сентября 2020 года — вы также должны выполнить тест на фактическое снижение текучести .

Новые участники — исключая университеты из Таблицы А

Если вы регистрируетесь в схеме оплаты JobKeeper с 28 сентября 2020 года, вам необходимо будет пройти тест на фактическое снижение текучести кадров. Хотя вам также необходимо выполнить исходный тест на снижение текучести, вы удовлетворите его, если вы удовлетворите тест на фактическое снижение текучести.Вы можете зарегистрироваться на этом основании.

См. Также:

Процент снижения текучести при проверке

Требуемый процент снижения текучести кадров, актуальный для вашей организации, остается неизменным для расширений JobKeeper и составляет:

- 30%, если ваш оборот не превышает 1 млрд долларов

- 50%, если ваш оборот превышает 1 миллиард долларов

- 15%, если вы зарегистрированы в ACNC не в школе или университете.

См. Также:

Продление JobKeeper с 1 по 28 сентября 2020 г. по 3 января 2021 г.

Для этого периода схемы вы должны выполнить тест на фактическое снижение оборачиваемости за сентябрьский квартал.

Продление JobKeeper со 2 — 4 января 2021 г. по 28 марта 2021 г.

Для этого периода схемы вы должны выполнить тест на фактическое снижение оборачиваемости за декабрьский квартал. Не имеет значения, удовлетворены ли вы тестом на фактическое снижение оборота за сентябрьский квартал.

Если вас не устраивает фактическое снижение товарооборота, проверьте

Если вы не удовлетворяете критериям фактического снижения текучести кадров для расширения JobKeeper 1 или расширения 2, вы не можете требовать выплаты JobKeeper за две недели в соответствующий период продления.

Вы должны уведомить своих правомочных сотрудников, правомочного участника бизнеса и / или правомочного религиозного деятеля, если вы не можете требовать выплаты за них JobKeeper. Вам также следует сообщить им, что вы больше не обязаны выплачивать им сумму, по крайней мере равную выплате JobKeeper за эти две недели.

Ваши правомочные сотрудники не смогут быть номинированы на JobKeeper какой-либо другой организацией.

Вам не нужно уведомлять нас, если вы не удовлетворяете требованиям теста фактического снижения текучести на период продления JobKeeper.

Требования к выплатам JobKeeper

Если вы не имеете права на расширение 1, но переквалифицируетесь на расширение 2, вам не нужно повторно регистрироваться в JobKeeper.

Вы можете прочитать руководства JobKeeper, чтобы узнать, как вы уведомляете нас о фактическом снижении текучести кадров.

Текущая отчетность

В дополнение к тестам оборачиваемости вам необходимо будет соответствовать требованиям к ежемесячной отчетности об обороте.

Вам не нужно составлять ежемесячный отчет в периоды продления, когда вы не имеете права получать выплаты JobKeeper.

Подробнее:

См. Также:

Закон о справедливой работе снижение теста на текучесть кадров

Согласно Закону о справедливой работе, показатель текучести кадров снизился на 10%. Омбудсмен по справедливой работе может предоставить вам совет и помощь по поводу этого теста. Этот тест не проводится ATO.

Информация о фактическом снижении текучести кадров может помочь вам разобраться, если вы соответствуете тесту на снижение текучести на 10% в соответствии с Законом о справедливой работе. Если у вас есть какие-либо вопросы об этом тесте, посетите внешнюю ссылку Fair Work Ombudsman.

Информация ATO о том, как вы можете удовлетворить снижение оборачиваемости тестов.Старая война, новые правила: что будет дальше, когда закончится АТО и начнется новая операция на Донбассе?

После четырех лет боевых действий на Донбассе название необъявленной войны на востоке страны изменилось. Антитеррористическая операция (АТО) официально завершилась в 14:00 30 апреля 2018 года, когда началась Операция объединенных сил (ОСО), предусмотренная законом о деоккупации Донбасса. В тот же день Президент Украины подписал распоряжение о начале операции.UCMC рассматривает, что представляет собой новая операция, какие изменения она принесет гражданскому населению и что изменится для международных журналистов.

JFO вместо ATO: почему изменилось название? В течение многих лет боевые действия на востоке Украины назывались «антитеррористической операцией» (сокращенно АТО). Так называемые «ДНР» и «ЛНР» были признаны украинским парламентом террористическими организациями, в результате чего название АТО указывает на них как на главного врага. Новое название призвано отразить другую реальность — Россию как агрессора.Генерал-лейтенант Сергей Наев, командующий Операцией объединенных сил, пояснил, что, поскольку это российские регулярные вооруженные силы, которые командуют двумя объединенными корпусами на оккупированном Донбассе, это не борьба с боевиками или террористами. Украина сталкивается с российской агрессией, поэтому противодействовать агрессии должны не Служба безопасности Украины, а Вооруженные силы Украины. Соответственно, в самом названии операции не должно быть слова «антитеррористическая».

Украина ’ s Безопасность Служба vs Вооруженные силы : кто в заряд ? Помимо изменения названия, произошли некоторые организационные изменения.Основные изменения пересмотрели зоны ответственности правоохранительных органов. Ранее антитеррористическая операция находилась под контролем Антитеррористического центра Службы безопасности Украины, а стратегическое руководство операцией объединенных сил — Генеральным штабом Вооруженных сил Украины.

Что такое Joint Силы ? Отныне главы военно-гражданских управлений также подчиняются командующему Объединенными силами генерал-лейтенанту Наеву.Он также должен утверждать назначение и увольнение высокопоставленных чиновников военно-гражданских администраций. С 1 мая штаб объединенных сил также сообщает о деятельности всех правоохранительных органов Донбасса, включая Пограничную службу, полицию, Службу безопасности, Фискальную службу и Национальную гвардию. Наев сказал, что одной из его задач будет пресечение контрабанды через контрольно-пропускные пункты через линию соприкосновения.

«Освобождение Донбасса» или «сдерживание России»: назревает ли эскалация? На своем первом брифинге для прессы командующий Объединенными силами Наев рассказал о нескольких задачах операции, которые на первый взгляд кажутся противоречащими друг другу.Один из них — «освобождение временно оккупированных территорий», но в то же время «операция не предусматривает интенсификации боевых действий на линии соприкосновения и нацелена на установление мира». Остается неясным, каким образом военные собираются вернуть себе контроль над оккупированной частью Донбасса без боевых действий. Генерал-лейтенант подчеркивает «сдержанность» противника как ключевую задачу новой операции.

Кто такой Сергей Наев, новый руководитель операции? Сергей Наев — украинский военный, генерал-лейтенант.В 1991 году окончил Московское высшее военное командное училище. В 1991 году служил командиром мотострелкового взвода в составе восточногерманского военного контингента, выводимого в то время из объединенной Германии. Наев служил в Вооруженных силах Украины с мая 1993 года. В 2006-2007 годах он проходил курс обучения в Национальной академии обороны Украины на факультете подготовки оперативного и стратегического персонала. Награжден как лучший офицер Королевского Меча, получил награду от Посла Великобритании в Украине.В 2014 году Наев был командиром сектора «Б», в момент ожесточенных боев за донецкий аэропорт в этом районе. В 2015-2017 годах возглавлял оперативное командование «Восток» (Схид). Генерал-лейтенант Наев был начальником Генштаба — первым заместителем командующего Сухопутными войсками ВСУ с конца 2017 по начало 2018 года. Сегодня Наев напрямую подчиняется начальнику Генштаба — главнокомандующему Вооруженными силами Украины. Силы. Вверху этого четкого подчинения стоит Главнокомандующий — Президент Украины.

Командующий Объединенными силами генерал-лейтенант Сергей Наев

Изменения для мирных жителей. Закон о деоккупации Донбасса («Об особенностях государственной политики по обеспечению государственного суверенитета Украины на временно оккупированных территориях Донецкой и Луганской областей»), принятый Верховной Радой в январе 2018 года, предусматривает серьезные ограничения передвижения гражданских лиц. Согласно закону, операция охватывает всю зону боевых действий, а также так называемую «зону безопасности», протянувшуюся вокруг зоны боевых действий.Обе области определяются командующим Объединенными силами. 30 апреля установлены границы зоны безопасности, таким образом, в нее входят освобожденные территории Донецкой и Луганской областей, заканчивающиеся населенными пунктами Виноградное, Курахово, Очеретян, Розовка, Вовчеяровка, Белая Гора, Новоайдар, Сады, Макаровка, и простиане. Зона боевых действий начинается от вышеуказанных населенных пунктов и тянется до линии соприкосновения. Исключительно военными руководят в этой области.

Командование объединенных сил может обозначить любую зону в зоне безопасности на любом из следующих трех уровней доступа.

Зеленый : неограниченный доступ.

Желтый : доступ при предъявлении удостоверения личности и проверка багажа и транспорта.

Красный : доступ временно ограничен или запрещен.

Гражданские лица могут получить доступ к зоне проведения операции объединенных сил, если они:

проживает в районе операции;

навещают родственников и имеют документы, подтверждающие родственные связи;

Посещают захоронения своих родственников или владеют имуществом в этом районе.

При предъявлении разрешительных документов допускаются дипломаты или представители гуманитарных миссий. Людям, не зарегистрированным в населенных пунктах, близких к линии соприкосновения, необходимо будет получить разрешение на пребывание там.

Движение упрощено или затруднено? По словам заместителя главы Национальной полиции Украины Константина Бушуева, количество блокпостов на освобожденной территории, а именно на второй и третьей линиях, будет уменьшаться, так что гражданским лицам придется делать меньше остановок для прохождения проверок при поездках в площадь.Мирные жители Донецкой и Луганской областей, пересекающие зону безопасности в последние дни, не заметили никаких изменений на блокпостах.

Изменения для журналистов. С 25 апреля 2018 г. изменен порядок аккредитации журналистов в зоне проведения операции Объединенных сил. Теперь курирует пресс-центр Объединенных сил. С 25 апреля 2018 года пресс-центр Объединенных сил начал прием заявок от представителей СМИ на аккредитацию, необходимую для работы в зоне проведения операции Объединенных сил.

Для аккредитации представители СМИ должны подать в пресс-центр Объединенных сил письмо от имени своих СМИ на бланке СМИ с просьбой об аккредитации его корреспондентов. В письме должны быть указаны имена, фамилии, должности и контактные данные соответствующих представителей СМИ, а также даты запланированного визита. Письмо должно быть подписано руководителем соответствующего СМИ и проштамповано. К запросу необходимо приложить копии паспортов представителей СМИ, а также их пресс-карты.

Отсканированные копии документов необходимо отправить по адресу: [электронная почта защищена]

Контактный телефон: +38 (098) 671-30-40.

Чтобы получить пресс-карту Операции объединенных сил, представитель СМИ должен отправить по электронной почте свою фотографию, имя, сканированную копию документа, подтверждающего их работу в данном СМИ. Действительные пресс-карты АТО принимаются до 1 августа 2018 года.

Просмотр галереи 1 изображение

Mt Eden расширение зоны парковки жилого района

Общее

В этой политике конфиденциальности термины « NCIWR », « we », « us » и « our » относятся к Национальному коллективу независимых женщин. Refuges Inc.NCIWR управляет этим веб-приложением по адресу https://d3f5l8ze0o4j2m.cloudfront.net (« это веб-приложение »).

Эта политика конфиденциальности объясняет, как мы можем собирать, хранить, использовать и раскрывать личную информацию, которую мы собираем и которую вы нам предоставляете. Используя это веб-приложение, вы подтверждаете, что мы можем собирать, хранить, использовать и раскрывать вашу личную информацию в порядке, изложенном в настоящей политике конфиденциальности.

Сбор личной информации

Мы можем собирать личную информацию от вас, когда вы используете это веб-приложение, например, когда вы запрашиваете контакт в этом веб-приложении.

Вы можете принять решение не предоставлять нам свою личную информацию. Однако, если вы его не предоставите, мы не сможем предоставить вам доступ к определенной информации или услугам. Например, мы не сможем связаться с вами, если вы не предоставите нам свою контактную информацию.

Автоматический сбор неличной информации

Когда вы посещаете это веб-приложение, мы не будем добавлять отслеживаемые элементы (такие как файлы cookie, сеансы и программное обеспечение для мониторинга использования) в ваш браузер или устройство.

Использование и раскрытие

Мы не будем использовать или раскрывать вашу личную информацию, кроме как в соответствии с этой политикой конфиденциальности или Законом о конфиденциальности 1993 года. Мы можем использовать вашу личную информацию для:

Ваша личная информация будет доступна только для внутреннего пользования для выше целей. Мы не будем раскрывать вашу личную информацию третьим лицам. Мы будем использовать или раскрывать только ту личную информацию, которую вы нам предоставили или которую мы получили о вас:

для вышеупомянутых целей;

, если вы дали нам иное разрешение;

, если мы уведомили вас о предполагаемом использовании или раскрытии, и вы не возражали против такого использования или раскрытия;

, если мы считаем, что использование или раскрытие информации разумно необходимо для оказания помощи правоохранительным органам или агентству, ответственному за национальную безопасность, в выполнении их функций;

, если мы считаем, что использование или раскрытие информации разумно необходимо для обеспечения соблюдения каких-либо законных прав, которые у нас могут быть, или разумно необходимо для защиты прав, собственности и безопасности нас, наших клиентов и пользователей или других лиц;

, если мы обязаны или разрешено законом раскрывать информацию; или

другому лицу, которое занимается эксплуатацией этого веб-приложения.

Хранение и безопасность

Вся личная информация, собранная в этом веб-приложении, собирается и хранится NCIWR. Мы постараемся защитить вашу личную информацию, которая хранится у нас, от несанкционированного доступа, использования, раскрытия, изменения или уничтожения.

Сторонние поставщики услуг

Этот веб-сайт может размещаться у одного или нескольких сторонних поставщиков услуг («поставщиков услуг»), которые позволяют нам предоставлять это веб-приложение. Вы признаете и соглашаетесь с тем, что любая личная информация, которая может собираться в этом веб-приложении, также может храниться и использоваться нашими поставщиками услуг от нашего имени.Любая собранная информация будет надежно отправлена и надежно сохранена на сервере.

Сторонние веб-сайты

Это веб-приложение может размещаться на веб-сайтах третьих сторон. Мы не несем ответственности за содержание таких веб-сайтов или за то, как эти веб-сайты собирают, хранят, используют или распространяют предоставленную вами личную информацию. Когда вы посещаете сторонние веб-сайты по гиперссылкам, отображаемым в этом веб-приложении, мы рекомендуем вам ознакомиться с заявлениями о конфиденциальности этих веб-сайтов, чтобы вы могли понять, как личная информация, которую вы предоставляете, может собираться, храниться, использоваться и распространяться.

Право на доступ и исправление

Вы можете запросить доступ или исправление любой личной информации, которую мы храним о вас, связавшись с нами следующим образом:

| Электронная почта: | [email protected] |

| Сообщение: | Сотрудник по вопросам конфиденциальности NCIWR Почтовый ящик 27-078 Marion Square Wellington 6141 |

Чтобы обеспечить точность и актуальность имеющейся у нас контактной информации, уведомляйте нас о любых изменениях такой информации, как как можно скорее.

Как связаться с NCIWR

В случае возникновения чрезвычайной ситуации, связанной с насилием в семье, следует обращаться по номеру 111 за помощью в полицию Новой Зеландии.

Если вы запросите помощь через этот веб-сайт, мы постараемся ответить, как только сможем. Если вам требуются услуги по защите интересов, позвоните по телефону 0800 REFUGE или 0800 733 843, чтобы поговорить с убежищем в вашем районе в Новой Зеландии. Все убежища членов NCIWR перечислены на нашем главном веб-сайте (www.womensrefuge.org.nz). Если вы посещаете веб-сайт приюта для женщин, обратите внимание, что это отслеживаемый сайт, поэтому мы рекомендуем вам использовать советы по безопасности в Интернете, которые можно найти в этом веб-приложении, чтобы посетить www.womensrefuge.org.nz безопасно.

Услуги по защите интересов доступны в приютах для участников. Ваш звонок и информация будут обрабатываться конфиденциально и конфиденциально.

Изменения в нашей политике конфиденциальности

Мы оставляем за собой право по своему усмотрению изменять эту политику конфиденциальности в любое время. Изменения в этой политике конфиденциальности вступят в силу немедленно после их публикации в этом веб-приложении. Пожалуйста, регулярно проверяйте эту политику конфиденциальности на предмет изменений и обновлений. Если вы продолжите использовать это веб-приложение или предоставите какую-либо личную информацию после того, как мы опубликуем изменения в этой политике конфиденциальности, это будет означать ваше согласие с любыми такими изменениями.

Эта политика конфиденциальности последний раз обновлялась 6 октября 2015 года.

Сенат принимает расширение мгновенного списания активов на 20 000 долларов

Несмотря на месяцы задержек, Сенат сегодня принял закон, продлевающий мгновенное списание активов на 20 000 долларов до 30 июня 2019 года .

Сегодня Сенат принял закон о дальнейшем увеличении порогового значения для мгновенного списания активов до 20000 долларов США на следующие 12 месяцев до 30 июня 2019 года, после того как это было впервые объявлено в федеральном бюджете в мае. .

Объявление нового казначея Джоша Фриденберга было сделано после отсрочки принятия ряда налоговых мер, в том числе таких заметных мер, как распространение режима единого платежного ведомства на работодателей с 19 или менее сотрудниками и предлагаемая амнистия с гарантией пенсионного обеспечения.

Сегодняшнее объявление сделано на три месяца позже, чем объявление о продлении списания на 2018 финансовый год в прошлом году.

Хотя расширение было бы хорошей новостью для владельцев малого бизнеса, в отрасли прозвучали призывы рассмотреть вопрос о расширении параметров меры, включая увеличение предела 20 000 долларов США или порога оборачиваемости 10 миллионов долларов США, а также рассмотреть такие изменения, как Предложенная лейбористами гарантия австралийских инвестиций

Институт общественных бухгалтеров давно выступает за то, чтобы мгновенное списание активов стало постоянной чертой налогового режима, отмечая, что малые предприятия нуждаются в уверенности, чтобы реинвестировать в активы, которые способствуют их производительности.

«В центре внимания должно быть то положительное влияние, которое эта инициатива оказывает на экономику в целом, поскольку она стимулирует малый бизнес реинвестировать в свое будущее, открывая путь для роста, занятости и процветания», — сказал исполнительный директор IPA Эндрю Конвей.

«Мы полностью поддерживаем более быстрое списание активов, которое в будущем станет постоянной особенностью нашей налоговой системы. В обзоре Генри о налоговой системе Австралии рекомендуется применять более высокий порог.

«Необходимость в этой инициативе, особенно для малых предприятий, имеет первостепенное значение, поскольку она способствует экономическому росту, вселяет в малые предприятия уверенность в необходимости покупать новое оборудование, реинвестировать в свою деятельность и расти».

Jotham Lian

12 сентября 2018 г.

бухгалтеры ежедневно.com.au

Город Чикаго :: Постановление о требованиях к доступным ценам (ARO)

Постановление о доступных требованиях (ARO) требует, чтобы жилые застройки в городе Чикаго получали финансовую помощь от города, определенные разрешения на зонирование или принадлежащие городу земли предоставляли определенный процент единиц жилья по доступным ценам. Постановление применяется к жилым комплексам из 10 и более единиц и требует, чтобы застройщики предоставляли 10 процентов своих квартир по доступным ценам, либо предлагая их на месте, либо уплачивая «взамен» плату, размер которой варьируется в зависимости от района.Постановление также применяется, если:

- Разрешено изменение зонирования, увеличивающее плотность застройки или разрешающее использование жилых помещений, ранее не разрешенное

- Жилой комплекс является «плановым» в центре города.

Впервые принятый в 2007 году и последний раз пересмотренный в 2015 году, ARO подвергается серьезному пересмотру в 2021 году. Постановление, которое в настоящее время рассматривается городским советом Чикаго, будет способствовать созданию более доступных квартир в центре города и созданию большего количества семей. единиц, среди других ключевых положений.

Предлагаемая редакция 2021 г.

Мэр Лайтфут представил пересмотренный ARO Городскому совету в марте 2021 года. В пересмотренном ARO расширены возможности выезда за пределы участка, которые нацелены на жителей Чикаго, которые больше всего нуждаются в доступном арендуемом жилье, а также сосредоточены на мерах по борьбе с перемещением, которые позволяют долгосрочным жителям остаться в своих сообществах и извлекают выгоду из перепланировки. Пересмотренный ARO также будет стимулировать производство более доступных квартир для семейного отдыха, при этом сохраняя столь необходимое финансирование для текущих программ, которые поддерживают тысячи арендаторов с низким доходом.

Пересмотренное постановление увеличивает потребность в доступном жилье в центре города, в некоторых районах с низким текущим уровнем доступного жилья и в районах, сталкивающихся с перемещением жителей с низкими доходами, с 10% до 20%. Это также сокращает количество единиц, которые могут быть выплачены взамен комиссионных, с 75% до 50%.

Кроме того, обновленный ARO будет:

- Разрешить строительство домов за пределами строительной площадки в любой части города, где отсутствует доступное жилье или существует угроза выселения

- Требовать, чтобы, если инициирующая разработка находится в зоне транзитно-ориентированной разработки (TOD), внешние подразделения также должны находиться в зоне TOD

- Добавить полномочия и стимулы для разработчиков для создания очень доступных и доступных для семьи квартир

- Повысить стандарты доступности и принять льготную аренду для арендаторов, которым нужна доступная квартира

- Требовать, чтобы средний доход составлял 60% и 50% уровней среднего дохода по региону (AMI), чтобы учесть больше малообеспеченных работников

- Добавить 100% уровень AMI в сочетании с субсидиями для лиц с самым низким доходом

Пересмотренный ARO, который в настоящее время доступен для ознакомления, был передан в Комитет городского совета по жилищным вопросам и недвижимости.

Постановление является результатом 18-месячного процесса, который начался в октябре 2019 года с публичного призыва к подаче заявок в Целевую группу по инклюзивному жилью, которая опубликовала свой отчет в сентябре 2020 года. группы, общественное обсуждение, слушания по предмету обсуждения в городском совете и месяцы последующих встреч с разработчиками и защитниками для информирования о внесенном предложении.

Целевая группа по инклюзивному жилищному строительствуЦелевая группа по инклюзивному жилью впервые встретилась в декабре 2019 года.По указанию мэра Лайтфута группе было поручено рекомендовать улучшения в ARO и более широкую инклюзивную жилищную политику. Осенью 2020 года Целевая группа выпустила Отчет по инклюзивному жилищному строительству, в котором содержится несколько рекомендаций для ARO по повышению его эффективности в создании новых единиц доступного жилья по всему городу. Рекомендации включают:

Сопредседателем Целевой группы был Алд.Уолтер Бернетт (27), Алд. Гарри Остерман (48), Алд. Байрон Сигчо-Лопес (25-е место), Тони Смит из PNC Bank, Стейси Янг из Preservation Compact и Хуан Себастьян Ариас из канцелярии мэра. Доступен полный список членов целевой группы. | Отчет персонала Целевой группы по инклюзивному жилищному строительству |

Подготовка среды Google Kubernetes Engine для производства

Это решение предоставляет план и методологию адаптации ваших рабочих нагрузок более безопасно, надежно и экономично для Google Kubernetes Engine (GKE).Это предоставляет руководство по настройке административного и сетевого доступа к кластерам. В этой статье предполагается, что вы хорошо разбираетесь в ресурсах и кластере Kubernetes. администрирование, а также знакомство с Google Cloud сетевые функции.

Структурирование проектов, сетей и кластеров виртуального частного облака (VPC)

На следующей диаграмме показан пример гибкой и высокодоступной структуры для проектов. Сети VPC, регионы, подсети, зоны и кластеры.

Проектов

Google Cloud создает все свои ресурсы в объект проекта.Проекты являются единицей выставления счетов и позволяют администраторам связывать роли управления идентификацией и доступом (IAM) с пользователями. Когда роли применяются на уровне проекта, они применяются ко всем инкапсулированным ресурсам в рамках проекта.

Вы должны использовать проекты для инкапсуляции различных операционных сред. Для

Например, у вас может быть производственный и промежуточный проекта для операционных групп

а также проект test-dev для разработчиков. Вы можете применять более гранулированный и

строгие правила в отношении проектов, наиболее важных и важных для вас.

конфиденциальные данные и рабочие нагрузки при применении разрешительных и гибких политик для

разработчикам в среде test-dev для экспериментов.

Кластеры

Проект может содержать несколько кластеров. Если у вас есть несколько рабочих нагрузок для развертывания, вы можете использовать либо один общий кластер, либо отдельные кластеры для этих рабочих нагрузок.

Сети и подсети

В каждом проекте вы можете иметь один или несколько Сети VPC, которые являются виртуальными версиями физических сетей. Каждый VPC сеть — это глобальный ресурс, который содержит другие сетевые ресурсы, такие как подсети, внешние IP-адреса, правила брандмауэра, маршруты, ваш VPN, и облачный маршрутизатор.В сети VPC вы можете использовать подсети, которые являются региональными ресурсами, чтобы изолировать и контролировать входящий или исходящий трафик каждого региона между вашими кластерами GKE.

Каждый проект поставляется с единой сетью по умолчанию. Вы можете создавать и настраивать дополнительная сеть для сопоставления с существующим управлением IP-адресами (IPAM) соглашение. Затем вы можете подать заявку правила брандмауэра в эту сеть, чтобы фильтровать трафик к вашим узлам GKE и от них. По умолчанию весь интернет-трафик к вашим узлам GKE запрещен.

Для управления обменом данными между подсетями необходимо

создать правила брандмауэра

которые позволяют трафику проходить между подсетями.Использовать - теги флаг

во время создания кластера или пула узлов, чтобы соответствующим образом пометить ваш

Узлы GKE, чтобы правила брандмауэра вступили в силу.

Вы также можете использовать теги для создания маршрутов между вашими подсетями, если это необходимо.

Многозонные и региональные кластеры

По умолчанию кластер создает свой мастер кластера и его узлы в одном зона, которую вы указываете при создании. Вы можете улучшить свои кластеры » доступность и устойчивость за счет создания многозонных или региональных кластеров.Многозонные и региональные кластеры распределяют ресурсы Kubernetes между несколькими зоны в пределах региона.

Мультизональные кластеры:

- Создайте один мастер кластера в одной зоне.

- Создание узлов в нескольких зонах.

Региональные кластеры:

- Создайте три мастера кластера в трех зонах.

- По умолчанию узлы создаются в трех зонах или в любом количестве зон.

Основное различие между региональными и многозонными кластерами состоит в том, что региональные кластеры создают трех главных, а многозонные кластеры создают только одного.Обратите внимание, что в обоих случаях с вас взимается плата за трафик между узлами между зонами.

Вы можете выбрать создание многозонных или региональных кластеров во время кластера. создание. Вы можете добавить новые зоны в существующий кластер, чтобы сделать его многозонным. Однако вы, , не можете изменить существующий кластер на региональный. Вы тоже не может сделать региональный кластер нерегиональным.

Сервисная доступность узлов в вашем GKE-управляемом кластеры охватываются Соглашение об уровне обслуживания Compute Engine (SLA).Кроме того, SLA для GKE гарантирует ежемесячное время безотказной работы. 99,5% для ваших мастеров кластера Kubernetes для зональных кластеров и 99,95% для региональные кластеры.

С 6 июня 2020 г. GKE взимает плату за управление кластером. 0,10 доллара США за кластер в час. Подробнее см. страницу с ценами.

Чтобы узнать больше о многозонных и региональных кластерах, см. Документация GKE.

Мастер авторизованных сетей

Дополнительная мера безопасности, которую вы можете применить в своем кластере, — это включить главные авторизованные сети.Эта функция блокирует доступ к серверу API из диапазонов CIDR, которые вы указать и гарантировать, что только команды в вашей сети могут управлять вашим кластер.

При включении этой функции имейте в виду следующее:

- Допускается только 50 диапазонов CIDR.

- Если вы используете конвейер CI / CD, убедитесь, что ваш CI / CD инструменты имеют доступ к серверу API кластера, разрешив (занесение в белый список) их IP-адреса или диапазон CIDR.

Эту функцию также можно использовать вместе с Cloud Interconnect или Cloud VPN для обеспечения доступа к главному узлу только из вашей частной Дата центр.

Частные кластеры

По умолчанию все узлы в кластере GKE имеют общедоступный IP-адрес. адреса. Хорошая практика — создавать частные кластеры, которые дают всем работникам узлы только частные IP-адреса RFC 1918. Частные кластеры усиливают сеть изоляция, уменьшающая поверхность риска для ваших кластеров. Использование частного кластеры означает, что по умолчанию только клиенты в вашей сети могут получить доступ сервисы в кластере. Чтобы внешние сервисы могли достичь сервисов в вашем кластере, вы можете использовать балансировщик нагрузки HTTP (S) или сеть балансировщик нагрузки.

Если вы хотите открыть доступ к главному узлу за пределами вашей сети VPC, вы можете использовать частные кластеры с управляют авторизованными сетями. Когда вы включаете главные авторизованные сети, ваша главная конечная точка кластера получает два IP-адреса, внутренний (частный) и публичный. Внутренний IP адрес может использоваться чем угодно внутри вашей сети, находящимся в том же область, край. Публичный IP-адрес мастера может использоваться любым пользователем или процессом. это внешнее по отношению к вашей сети, и это из разрешенного диапазона CIDR или IP-адреса адрес.Частные узлы не имеют внешних IP-адресов, поэтому по умолчанию у них нет исходящего доступа в Интернет. Это также означает, что по по умолчанию среда выполнения контейнера вашего кластера не может извлекать образы контейнеров из реестр внешних контейнеров, поскольку для этого требуется исходящий (исходящий) возможность подключения. Вы можете рассмотреть возможность размещения своих образов контейнеров в Реестр контейнеров и доступ к этим изображениям с помощью Частный доступ к Google. В качестве альтернативы вы можете использовать Облачный NAT или разверните шлюз NAT, чтобы обеспечить исходящий доступ для ваших частных узлов.